10 lý do bạn chọn MySQL

(Post 31/08/2010) Cơ sở dữ liệu MySQL đã trở thành cơ sở dữ liệu mã [...]

Th8

5 cách kiểm tra bảo mật trình duyệt web

Cũng giống như các phần mềm, mã code của trình duyệt Web có thể bị [...]

Th8

10+ sai lầm của người mới dùng Linux

(Post 24/08/2010) Những người mới sử dụng Linux có thể mắc rất nhiều lỗi (điều [...]

Th8

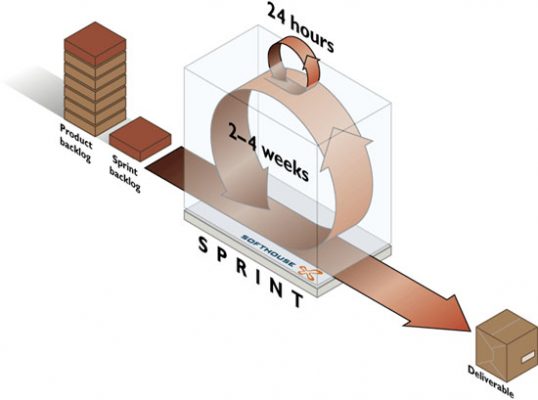

Quy trình SCRUM: Thành công mới trong phát triển phần mềm

(Post 21/08/2010) Nếu trước kia nói đến dự án phần mềm bạn nghĩ ngay đến [...]

Th8

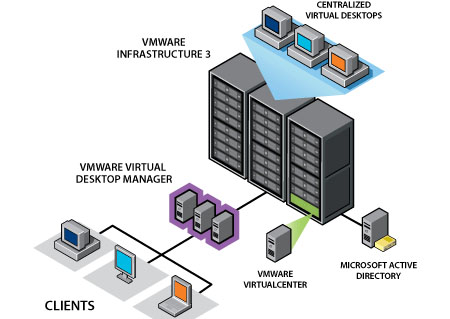

Máy ảo cho doanh nghiệp

(Post 17/08/2010) Bạn muốn ảo hóa để data center hoạt động linh hoạt hơn? Cải [...]

Th8

Bảy cách nâng cấp netbook

(Post 13/08/2010) “Làm mới” netbook là công việc đôi khi cực kỳ đơn giản, nhưng [...]

Th8

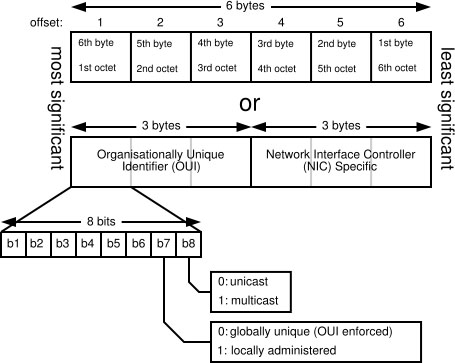

Khái niệm, ứng dụng địa chỉ MAC

(Post 10/08/2010) Địa chỉ MAC là gì? Làm thế nào để tìm được địa chỉ [...]

Th8

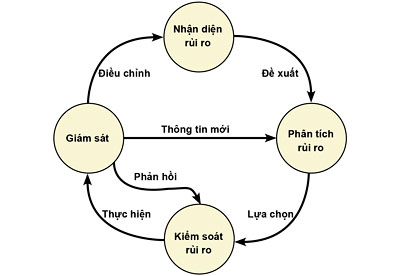

Quản trị rủi ro trong dự án phần mềm

(Post 07/08/2010) Rủi ro là yếu tố luôn tồn tại trong mọi hoạt động sản [...]

Th8

Kiến trúc Model-View-Presenter trong .NET

(Post 03/08/2010) Khảo sát mẫu kiến trúc MVC cổ điển và một mẫu kiến trúc [...]

Th8

Tự bảo vệ trước virus, spyware…

(Post 30/07/2010) Truy cập web chậm chạp, không mở được tập tin, máy tính tự [...]

Th7

Vệ sinh laptop đúng cách

(Post 27/07/2010) Được sử dụng và di chuyển nhiều, laptop của bạn có nguy cơ [...]

Th7

10 khái niệm các quản trị viên Windows cần biết

(Post 20/07/2010) Quản trị viên mạng cần biết rất nhiều kiến thức để giúp mạng [...]

Th7

Top các công cụ khắc phục sự cố miễn phí cho Windows

(Post 16/07/2010) 7 công cụ hữu ích và miễn phí được giới thiệu trong bài này [...]

Th7

Làm gì khi Windows “trở chứng”

(Post 13/07/2010) Windows đang hoạt động ổn định bỗng trở chứng hoặc mất đi một [...]

Th7

7 thói quen xấu khi dùng máy tính

(Post 09/07/2010) Thường xuyên biến màn hình nền desktop thành “bãi rác”, tắt máy bằng [...]

Th7