Giải pháp di động không cần sạc pin

Một công nghệ mới ra đời hứa hẹn kéo dài thời gian làm việc liên [...]

Th3

5 cách đơn giản tăng cường bảo mật trong Windows 7

(Post 25/03/2011) Đừng bao giờ nghĩ rằng chiếc PC chạy Windows của bạn luôn an [...]

Th3

Việc cần làm phòng khi PC gặp họa

(Post 23/03/2011) Bạn biết cách cài đặt lại Windows và khôi phục dữ liệu. Nhưng [...]

Th3

Tối ưu thời gian dùng pin Máy tính xách tay

(Post 11/03/2011) Ngoài những cách kéo dài tuổi thọ pin Máy tính xách tay (MTXT), bài [...]

Th3

Lập trình mô phỏng đỉnh và đường của đồ thị

(Post 09/03/2011) Bài toán tìm đường đi hay tìm đường đi ngắn nhất thường có [...]

Th3

“Tái sinh” cho pin máy tính xách tay

(Post 04/03/2011) Với những thủ thuật sau, bạn có thể kéo dài tuổi thọ và [...]

Th3

Pin máy tính xách tay – Dùng sao cho đúng

(Post 02/03/2011) Vì tính di động, Máy tính xách tay không thể tách rời với [...]

Th3

Công nghệ mới giúp tốc độ mạng không dây tăng gấp đôi

(Post 28/02/2011) Các nhà nghiên cứu thuộc trường Đại học Stanford vừa công bố một [...]

Th2

Khắc phục hiện tượng “rùa bò”

(Post 25/02/2011) Tự nhiên chiếc máy tính bỗng chạy hết sức ì ạch… Bộ xử [...]

Th2

Phố Wall – Mục tiêu mới của hacker

(Post 23/02/2011) Bằng cách sử dụng phương thức tấn công thông qua các kênh phụ [...]

Th2

Giữ an toàn cho máy tính mới

(Post 21/02/2011) Bạn nóng lòng muốn trải nghiệm sức mạnh của chiếc máy tính mới [...]

Th2

10 mẹo giúp bạn tiết kiệm dung lượng ổ đĩa cứng

(Post 16/02/2011) Hiện nay, dung lượng ổ đĩa cứng đang tăng lên một cách nhanh [...]

Th2

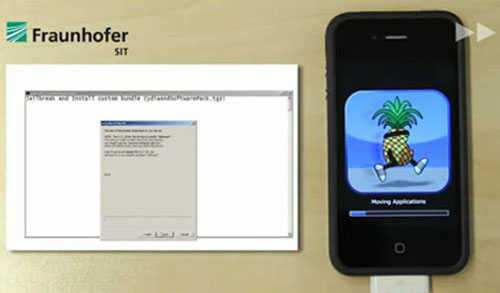

Phá mật khẩu iPhone 4 chỉ trong 6 phút

(Post 14/02/2011) 2 nhà nghiên cứu Jens Heider và Matthias Boll thuộc Viện An ninh [...]

Th2

Google và Facebook tăng cường bảo mật

(Post 12/02/2011) Google sẽ trao tặng 20.000 USD cho bất kỳ cá nhân hoặc tổ [...]

Th2

Hacker mất bao lâu để phá mật khẩu?

(Post 10/02/2011) Với những mật khẩu chứa 6 chữ cái viết thường, hacker chỉ tốn [...]

Th2