Sự trở lại của phần mềm “bắt cóc” dữ liệu, đòi tiền chuộc

(Post 15/12/2010) Phần mềm “bắt cóc” đòi tiền chuộc (Ransomware) đã trở lại sau hơn [...]

Th12

Các sai lầm khi dùng mật khẩu

(Post 22/12/2010) Trong khi sử dụng các tài khoản online như hòm thư, dịch vụ [...]

Th12

Những bài học của nhà báo công nghệ

(Post 08/12/2010) Tháng 10/2000, David Pogue có bài viết đầu tiên về thế giới công [...]

Th12

Tùy biến giao diện Ubuntu

(Post 03/12/2010) Một đặc điểm nổi trội của các HĐH mã nguồn mở, cũng như [...]

Th12

Đo băng thông với JavaScript

Các website thường đo băng thông kết nối internet của người dùng để từ đó [...]

Th12

Khắc phục sự cố từ xa

(Post 26/11/2010) Dù là dân CNTT chuyên nghiệp hay người dùng máy tính “có số” thì [...]

Th11

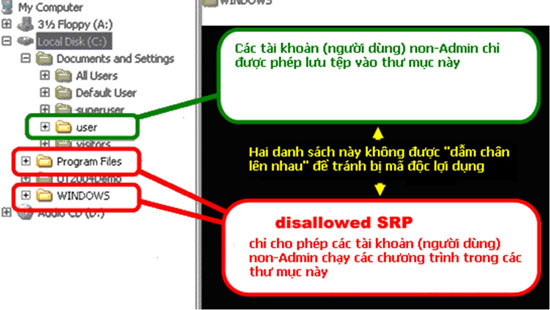

Phòng chống virus lây qua USB

(Post 20/11/2010) Thời gian qua đã có một số bài viết thú vị về việc phòng [...]

Th11

Xử lý lỗi ‘429’ trong Visual Basic

(Post 12/11/2010) Do các phần mềm thường sử dụng rất nhiều ActiveX component nhưng không [...]

Th11

10 nơi nguy hiểm nhất trên Internet

(Post 10/11/2010) Đâu là những nơi nguy hiểm nhất trên mạng? Nhìn vào danh sách những nơi [...]

Th11

Lập trình: Dùng VB.Net đọc “serial number” đĩa cứng

(Post 05/11/2010) Chúng tôi đã giới thiệu đến bạn đọc quy trình xây dựng ứng dụng và [...]

Th11

Phím tắt “vượt thời gian”

(Post 03/11/2010) Ngoài các thủ thuật tinh chỉnh hệ thống, “thuần phục” HĐH đáp ứng [...]

Th11

Trung tâm nghiên cứu tối mật của Nokia

(Post 30/10/2010) Tại Nokia Research Center, thành lập năm 2007 ở Cambridge (Anh), các rào [...]

Th10

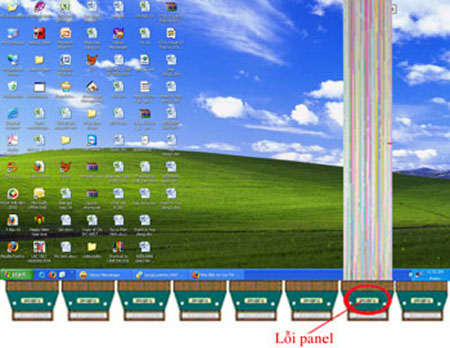

Các ‘bệnh’ thường gặp với màn hình laptop

(Post 20/10/2010) Màn hình bị sọc ngang, dọc, đốm mờ, mất màu hay chết điểm [...]

Th10

Tạo ActiveX và ứng dụng bằng VC++

(Post 15/10/2010) Trong phương pháp lập trình hướng đối tượng, một chương trình giải quyết vấn [...]

Th10

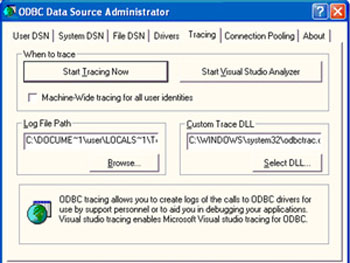

Xử lý lỗi ‘3146’ trong chương trình VB

(Post 13/10/2010) Lỗi run-time 3146 (ODBC Call failed) là một thông báo khá “tù mù”, [...]

Th10