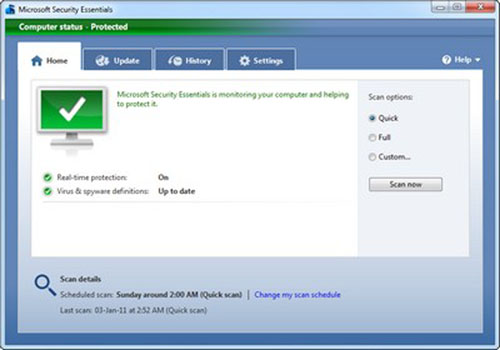

5 phần mềm miễn phí hữu dụng của Microsoft

(Post 25/01/2011) Microsoft nổi tiếng với những phần mềm có thu phí, thậm chí là [...]

Th1

10 phím tắt Gmail hữu ích nhất

(Post 21/01/2011) Nếu bạn là người hay dùng bàn phím và là tín đồ trung [...]

Th1

20 tranh cãi “nóng” làng công nghệ năm 2011

(Post 19/01/2011) Nhiều tranh cãi công nghệ bắt nguồn từ năm 2010 sẽ tiếp tục [...]

Th1

20 phím tắt “vô giá” trong IE và Firefox

(Post 17/01/2011) Nếu bạn là người dành ra hàng giờ liền để lướt web, chắc [...]

Th1

10 ứng dụng thú vị từ Google Labs

(Post 12/01/2011) Google Labs được coi là “kho” của những ý tưởng độc đáo nhằm [...]

Th1

Lần theo dấu vết và tìm lại laptop bị đánh cắp

(Post 07/01/2011) Laptop tiện dụng nhưng cũng rất dễ bị đánh cắp. Cài đặt 1 [...]

Th1

7 xu hướng lưu trữ nổi bật trong năm 2011

(Post 05/01/2011) Symantec vừa công bố dự báo về 7 xu hướng lưu trữ dữ [...]

Th1

Thành công và thất bại của làng công nghệ 2010

(Post 04/01/2011) 2010 là năm của nhiều sự biến động trong giới công nghệ với [...]

Th1

Những xu hướng công nghệ chiến lược năm 2011

(Post 03/01/2011) Xu hướng công nghệ chiến lược nào sẽ nổi lên trong năm 2011? Một số [...]

Th1

Những sản phẩm đáng chờ năm 2011 – Phần II

(Post 31/12/2010) Máy tính bảng iPad 2 của Apple hay PlayBook của RIM, netbook Chrome [...]

Th12

Những sản phẩm công nghệ đáng chờ năm 2011 – phần I

(Post 29/12/2010) Năm mới đang đến gần và nhiều hãng công nghệ lớn đã hứa [...]

Th12

10 vấn đề công nghệ sẽ “nóng” trong năm 2011

(Post 28/12/2010) Điện toán đám mây và kho lưu trữ trực tuyến, kho ứng dụng [...]

Th12

10 hoạt động nguy hiểm khi trực tuyến

(Post 24/12/2010) Lướt web, kiểm tra email hay chơi game là các hoạt động thông [...]

Th12

Tránh ‘bẫy’ khi mua sắm online cuối năm

(Post 20/12/2010) Mùa mua sắm cuối năm nay chứng kiến sự nở rộ hoạt động [...]

Th12

Các dạng mật khẩu cần biết

(Post 17/12/2010) Tầm quan trọng của password (mật khẩu) đối với người dùng internet là [...]

Th12