Bảo mật hệ thống là một mối quan tâm hàng đầu đối với tất cả những ai làm việc với công nghệ thông tin. Trong bối cảnh đó, hệ điều hành Kali Linux đã trở thành một công cụ mạnh mẽ và linh hoạt để nâng cao an ninh mạng. Bài viết này Aptech sẽ cung cấp một cái nhìn sâu sắc về cách mà hệ điều hành này, để giúp bạn tăng cường bảo mật cho hệ thống của mình, từ quét lỗ hổng đến phát hiện và ngăn chặn các cuộc tấn công.

Nội dung

Kali Linux là gì?

Kali Linux là một nền tảng hệ điều hành đặc biệt, được xây dựng trên nền tảng Debian, dành riêng cho các hoạt động liên quan đến bảo mật máy tính. Đây là một công cụ đa năng, tích hợp sẵn nhiều ứng dụng và tiện ích, nhằm hỗ trợ các chuyên gia an ninh mạng trong các công việc.

Một số công việc Kali Linux có thể hỗ trợ như đánh giá điểm yếu bảo mật, phát hiện và ngăn chặn các cuộc tấn công xâm nhập, khai thác lỗ hổng, giám sát mạng, ngăn chặn tấn công từ chối dịch vụ, phân tích các mã độc hại và nhiều tác vụ khác liên quan đến bảo mật. Do đó, không ngạc nhiên khi Kali Linux trở thành một trong những hệ điều hành phổ biến nhất trong cộng đồng an ninh mạng và hacker.

Kali Linux là một nền tảng dành riêng cho các hoạt động liên quan đến bảo mật máy tính

Kali Linux là một nền tảng dành riêng cho các hoạt động liên quan đến bảo mật máy tính

Các tính năng có trong hệ điều hành Kali Linux

Kali Linux là một nền tảng mạnh mẽ, được tối ưu hóa để đáp ứng các nhu cầu chuyên sâu về bảo mật và kiểm tra xâm nhập, cùng điểm qua một số tính năng nổi bật của hệ điều hành này:

Đánh giá lỗ hổng bảo mật

Nền tảng Kali Linux đi kèm với một bộ công cụ mạnh mẽ, giúp người dùng có thể sâu sát khám phá và đánh giá các điểm dễ bị tấn công, các lỗ hổng bảo mật trên các hệ thống máy tính, ứng dụng và dịch vụ mạng. Các công cụ này giúp người dùng xác định và phân tích các điểm yếu trong hệ thống, từ đó đưa ra các giải pháp phòng ngừa và sửa chữa kịp thời. Nhờ vào khả năng quét lỗ hổng một cách toàn diện, Kali Linux trở thành một công cụ không thể thiếu trong việc bảo vệ an toàn thông tin.

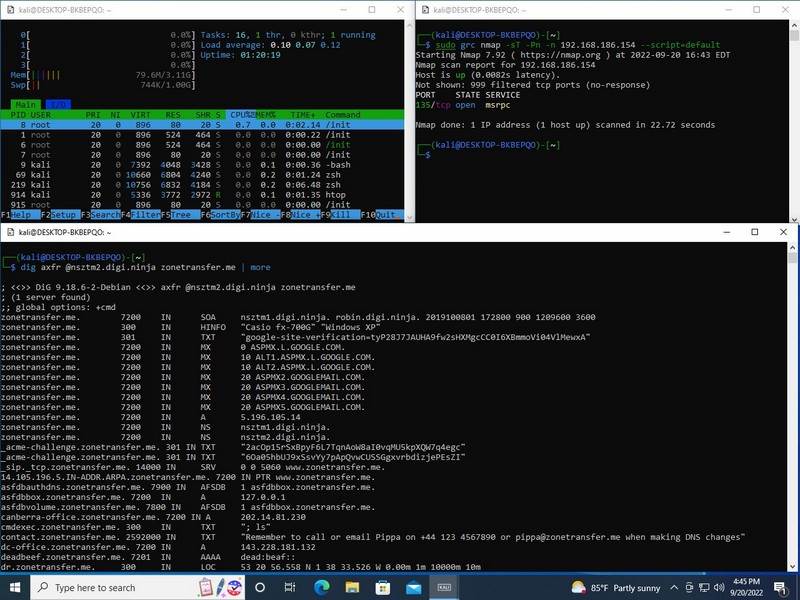

Kali Linux cung cấp bộ công cụ mạnh mẽ để khám phá và đánh giá điểm dễ bị tấn công và lỗ hổng bảo mật

Kali Linux cung cấp bộ công cụ mạnh mẽ để khám phá và đánh giá điểm dễ bị tấn công và lỗ hổng bảo mật

Phát hiện xâm nhập

Kali Linux được trang bị các công cụ tiên tiến để phát hiện và theo dõi các hoạt động xâm nhập vào hệ thống máy tính và mạng. Các công cụ này có thể giám sát và ghi lại các sự kiện đáng ngờ, cảnh báo người dùng về các mối đe dọa tiềm ẩn. Với việc kết hợp các kỹ thuật phát hiện từ mạng lẫn máy tính, Kali Linux giúp tăng cường an ninh mạng một cách toàn diện.

Khai thác lỗ hổng

Kali Linux cung cấp một tập hợp các công cụ mạnh mẽ, cho phép người dùng xác định và khai thác các điểm yếu bảo mật trên các hệ thống máy tính, ứng dụng và dịch vụ trên mạng. Các công cụ này giúp kiểm tra và đánh giá mức độ dễ bị tấn công của hệ thống, từ đó đưa ra các biện pháp khắc phục kịp thời.

Kali Linux cung cấp công cụ mạnh để xác định và khai thác điểm yếu bảo mật

Kali Linux cung cấp công cụ mạnh để xác định và khai thác điểm yếu bảo mật

Quét mạng

Kali Linux cung cấp các công cụ mạnh mẽ để quét các cổng và dịch vụ trên mạng, phát hiện các máy tính và thiết bị kết nối đến mạng. Các công cụ này giúp người dùng có được bức tranh toàn cảnh về cấu trúc và hoạt động của mạng, từ đó có thể xác định các điểm yếu và lỗ hổng tiềm ẩn.

Tấn công từ chối dịch vụ (DoS)

Nền tảng Kali Linux đi kèm với các công cụ cho phép người dùng tiến hành các hoạt động ngăn chặn dịch vụ trên môi trường mạng. Các công cụ này có thể được sử dụng để kiểm tra khả năng chống chịu của hệ thống trước các cuộc tấn công này, từ đó đưa ra các biện pháp phòng ngừa và ứng phó hiệu quả. Tuy nhiên, việc sử dụng các công cụ này cần được thực hiện một cách có trách nhiệm và với mục đích hợp pháp.

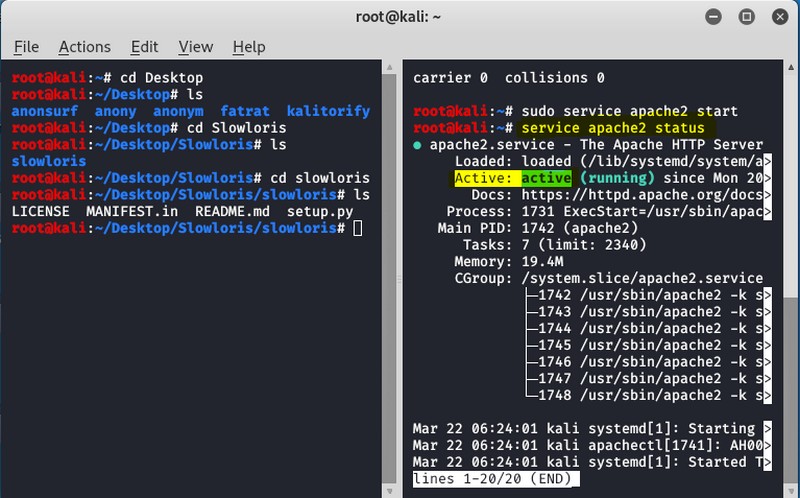

Kali Linux cung cấp công cụ để ngăn chặn tấn công dịch vụ mạng

Kali Linux cung cấp công cụ để ngăn chặn tấn công dịch vụ mạng

Phân tích mã độc

Kali Linux tích hợp các công cụ hỗ trợ việc phân tích và phát hiện sự xuất hiện của mã độc trên các hệ thống máy tính. Các công cụ này giúp người dùng tìm hiểu về cấu trúc, hoạt động và mục đích của mã độc, từ đó có thể áp dụng các biện pháp phòng ngừa và loại bỏ chúng một cách hiệu quả.

Các công cụ bảo mật

Kali Linux cung cấp một bộ công cụ bảo mật đa dạng, bao gồm các công cụ mã hóa, quản lý mật khẩu và quản lý truy cập. Các công cụ này giúp người dùng tăng cường an toàn và bảo mật thông tin trên hệ thống máy tính và mạng. Từ việc mã hóa dữ liệu nhạy cảm đến quản lý mật khẩu an toàn, Kali Linux cung cấp các giải pháp toàn diện để bảo vệ hệ thống khỏi các mối đe dọa.

Kali Linux cung cấp công cụ bảo mật đa dạng như mã hóa hay quản lý mật khẩu

Kali Linux cung cấp công cụ bảo mật đa dạng như mã hóa hay quản lý mật khẩu

Hướng dẫn chi tiết tải và sử dụng Kali Linux

Dưới đây là hướng dẫn chi tiết về cách tải và sử dụng Kali Linux để bạn dễ dàng tiếp cận và tận dụng tối đa các tính năng mà hệ điều hành này mang lại.

Yêu cầu hệ thống

Để có trải nghiệm tối ưu khi sử dụng Kali Linux, các bạn cần đảm bảo máy tính của mình có cấu hình tối thiểu như sau:

- Bộ xử lý (CPU): 1GHz trở lên

- Bộ nhớ (RAM): Tối thiểu 1GB, tuy nhiên với các tác vụ nặng hơn, bạn nên sử dụng ít nhất 2GB RAM

- Ổ cứng (Dung lượng đĩa): Tối thiểu 20GB dung lượng trống để cài đặt Kali Linux

- Card đồ họa (VGA): Hỗ trợ đầy đủ các tính năng kéo thả phần cứng

- Kết nối mạng: Card mạng không dây (Wireless) và/hoặc Ethernet card

Lưu ý rằng đây là các yêu cầu cấu hình tối thiểu. Nếu có kế hoạch sử dụng nhiều công cụ bảo mật và thực hiện các tác vụ nặng hơn, bạn nên sử dụng một hệ thống với cấu hình cao hơn để đảm bảo hiệu suất tối ưu.

Hướng dẫn tải và sử dụng

Để triển khai Kali Linux, người dùng có thể thực hiện các bước sau:

- Đầu tiên, truy cập trang web chính thức tại địa chỉ https://www.kali.org/downloads/ và tải xuống tệp ISO của hệ thống.

- Tiếp theo, cần phải tạo một thiết bị khởi động như USB hoặc DVD từ tệp ISO đã tải. Các ứng dụng như Rufus hoặc balenaEtcher có thể được sử dụng để tạo USB khởi động, còn các công cụ ghi đĩa như Nero hoặc ImgBurn có thể được dùng cho việc tạo DVD khởi động.

- Sau khi có thiết bị khởi động, người dùng cần truy cập vào BIOS hoặc UEFI của máy tính và chọn thiết bị khởi động vừa tạo. Điều này sẽ cho phép máy tính khởi động từ USB hoặc DVD Kali Linux.

- Cuối cùng, quá trình cài đặt Kali Linux sẽ bắt đầu. Người dùng chỉ cần làm theo các hướng dẫn trên màn hình, chẳng hạn như chọn ngôn ngữ, múi giờ, vị trí, tài khoản người dùng và mật khẩu. Sau khi hoàn tất, người dùng có thể đăng nhập vào hệ thống Kali Linux.

Liệu có thể sử dụng Kali Linux như một hệ điều hành thông dụng?

Kali Linux không thể được coi là hệ điều hành phổ biến dành cho tất cả người dùng. Thực tế, Kali được thiết kế để chạy với quyền tối cao (root), điều này khiến nó không an toàn và không được cấu hình tối ưu như các bản phân phối Linux thông thường, trừ khi người dùng có kiến thức chuyên sâu về tối ưu hóa bảo mật Linux.

Mặc dù cung cấp nhiều công cụ hữu ích, nhưng chủ yếu được thiết kế và sử dụng để hỗ trợ các hoạt động tấn công mạng, thay vì dành cho mục đích phòng thủ. Do đó, nếu người dùng không thành thạo trong việc sử dụng các công cụ và kỹ năng tấn công trên internet, việc sử dụng Kali Linux có thể dẫn đến những thiệt hại đáng kể và thậm chí có thể dính vào pháp luật.

Vì vậy, nếu người dùng chỉ muốn một hệ điều hành thuận tiện cho cuộc sống hàng ngày, Kali Linux không phải là lựa chọn phù hợp.

Sử dụng Kali Linux không thành thạo có thể gây thiệt hại và vi phạm pháp luật

Sử dụng Kali Linux không thành thạo có thể gây thiệt hại và vi phạm pháp luật

Qua bài viết, bạn đã được tìm hiểu về hệ điều hành Kali Linux – một nền tảng chuyên dụng dành cho các hoạt động nghiên cứu và kiểm tra bảo mật. Đây là một công cụ mạnh mẽ, có thể mang lại nhiều lợi ích thiết thực khi được sử dụng đúng cách bởi những người có kiến thức và kỹ năng phù hợp. Nếu bạn đã am hiểu đầy đủ về nền tảng này, hãy tự do khai thác và học hỏi thêm từ những nguồn thông tin sẵn có trên Internet nhé!

| FPT Aptech trực thuộc Tổ chức Giáo dục FPT có hơn 25 năm kinh nghiệm đào tạo lập trình viên quốc tế tại Việt Nam, và luôn là sự lựa chọn ưu tiên của các sinh viên và nhà tuyển dụng. |